Le Guide Ultime De La Cybersécurité

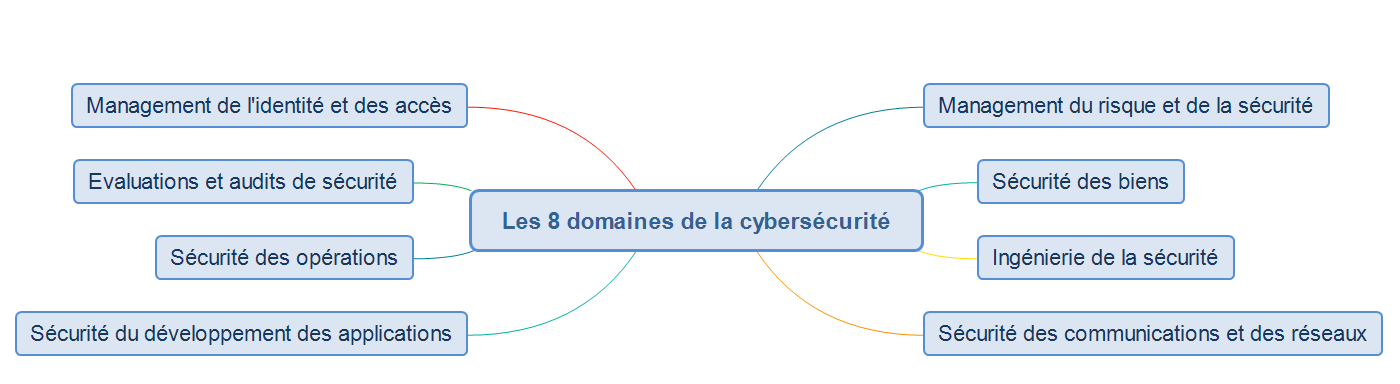

Lorsque j'ai débuté dans la cybersécurité, je pensais immédiatement au Hacking. Mais résumer la cybersécurité au Hacking serait une erreur ! Il existe 8 grands domaines dans la cybersécurité et chaque domaine regroupe une multitude de sous domaines : les infrastructures, le développement logiciel, l'architecture logicielle, le management de la sécurité, les politiques et procédures, la réponse aux incidents, la recherche de vulnérabilités, la gestion des secrets, la gestion des accès, les normes et standards, la formation, et biens d'autres encore.

Ainsi, le hacking n'est qu'une sous catégorie du domaine Évaluations et audits de sécurité. Il n'y a pas vraiment de parcours arc-en-ciel 🌈 de la cybersécurité car cela dépend essentiellement de votre intérêt pour tel ou tel domaine et de votre parcours professionnel.

Travailler dans la cybersécurité nécessite de comprendre de quoi on parle dans le domaine SI et cela passe par comprendre les différents composants d'un SI et leurs interactions.

Si vous ne savez pas par où commencer, vous pouvez lire la série suivante.

Ensuite découvrez ci-dessous des articles pour monter en compétence dans les 8 domaines de la cybersécurité.

Management de l'identité et des accès

La gestion de l'authentification, des autorisations, des profils et des rôles ; cette partie regroupe les éléments importants du Identity and Access Management (IAM).

Évaluations et audits de sécurité

Déployer les prescriptions est important. Vérifier la bonne applicabilité de ces prescriptions dans le temps l'est encore plus. Dans cette partie, vous trouverez les éléments relatifs aux évaluations et aux audits de sécurité.

La sécurité dans le développement des logiciels

Cette partie détaille les points d'attention à avoir lorsqu'il s'agit de développer des applications du point de vu de la sécurité.

Vous pourriez être intéressés par ces deux séries :

- Les bonnes pratiques de développement - à venir -

- Les bonnes pratiques en architecture logicielle - à venir -

L'ingénierie de la sécurité

Dans cette partie, vous trouverez une série sur les principes de base de la cryptographie et des articles plus généralistes sur des normes et technologies.

La veille technologique

Le domaine du SI bouge très vite et il peut être facile de se laisser distancer par les avancées technologiques. C'est pour cela qu'il est primordial de continuer à se former et s'informer.

Cette section regroupe des sensibilisations et des études de cas.

Et si avez rien trouvé à votre goût ici, allez voir les autres articles !