Étude de cas - Le Ransomware As A Service Qilin

En 2023, la majorité des attaques sont de type Ransomware et c'est d'ailleurs considéré comme étant la menace principale en Entreprise avec le Phishing.

Le paysage de la menace a beaucoup évolué ces dernières années et depuis peu, on voit apparaître une industrialisation et une professionnalisation des attaquants avec notamment la mise en place de RaaS - Ransomware As A Service.

Le groupe d'attaquant Qilin

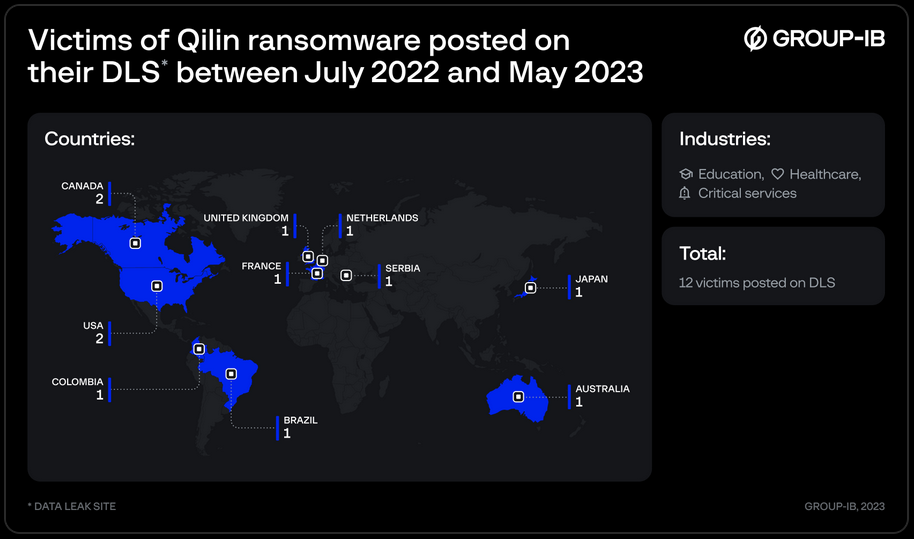

Ce groupe d'attaquant a été découvert en juillet 2022 et a déjà fait 12 victimes. Il cible des secteurs critiques comme l’éducation, la santé ou des entreprises dans l’énergie avec un ransomware nommé Agenda Ransomware écrit en Rust et en Golang.

Qilin a été infiltré par le groupe Group-IB spécialisé dans la cybersécurité et le Threat Intelligence et a pu récolter des informations sur le mode de fonctionnement de Qilin.

Le ransomware

Le ransomware en tant que tel n'a rien "d'innovant" dans la mesure où il chiffre les données de la victime comme le fait n'importe quel ransomware.

Au détail près, qu'il utilise une technique de rançon par double extorsion. En premier lieu, le malware va exfiltrer les données sensibles de la victime puis en deuxième lieu, il va chiffrer les données de la victime sur son poste.

Cela permet à l'attaquant de :

- Demander une rançon pour déchiffrer les données

- Demander une rançon pour ne pas divulguer les données exfiltrées

Le ransomware utilise une variante du ransomware Strain développé en Rust. Avant cela, ils utilisaient une autre variante du malware écrit en Golang adapté par système d'exploitation (Windows, Linux, etc).

Le RaaS

La particularité de Qilin, c'est que plutôt que d'utiliser le ransomware eux-mêmes sur des Entreprises, ils ont développé tout un système d'affiliation basé sur une plateforme web qu'ils mettent à disposition de groupes de malfaiteurs moyennant une commission sur les rançons obtenues.

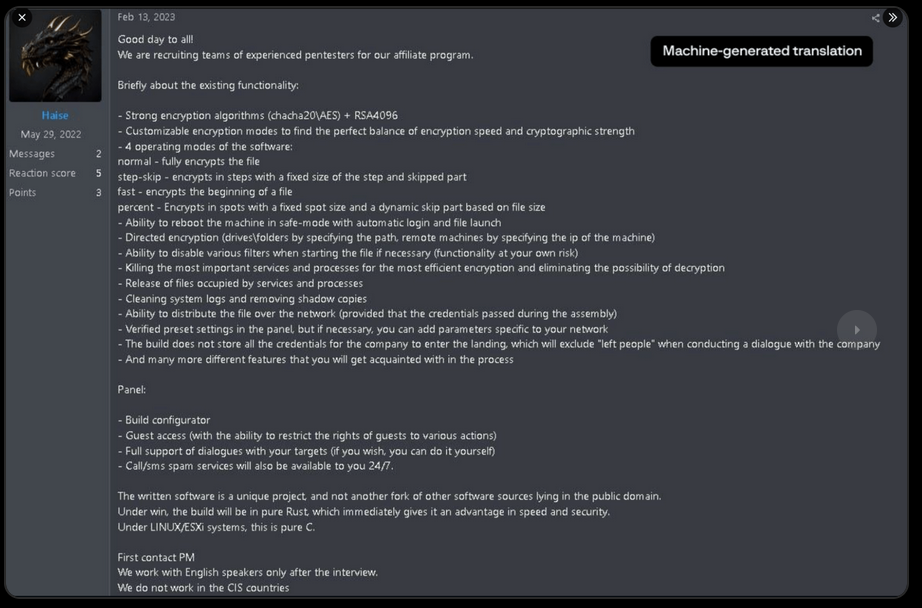

Leur objectif est donc de promouvoir leur service et cela passe par des messages sur des forums spécialisés sur le dark-web.

Les étapes et les victimes

- Le principal vecteur d'attaque est le spear phishing avec un lien malveillant.

- Une fois l'accès initial obtenu, le malware réalise un déplacement latéral dans l'infrastructure à la recherche de fichiers sensibles à chiffrer sur d'autres machines connectées.

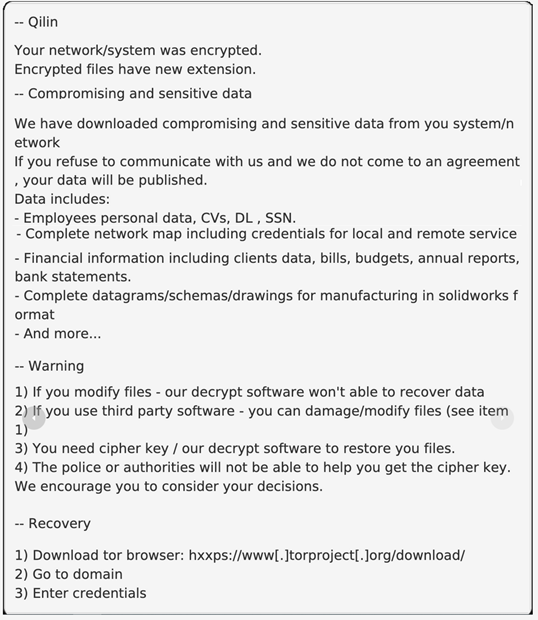

- Durant le chiffrement des fichiers, dès lors qu'un dossier est chiffrer, un fichier texte est déposé contenant les instructions pour déchiffrer les données

- Qilin met à disposition un système de messagerie permettant à l'attaquant de pouvoir discuter avec la victime.

A ce jour, le ransomware de Qilin a déjà fait 12 victimes.

Ce nombre provient du DLS - Data Leak Site - de Qilin, c’est-à-dire du site web qui contient les données rendues publiques suite au défaut de paiement des victimes. Cela signifie que potentiellement, il y a encore plus de victimes qui sont allées jusqu'au bout de la démarche en payant la rançon à la fois pour le déchiffrement et pour la non-divulgation des informations.

Le ransomware Qilin de l'intérieur

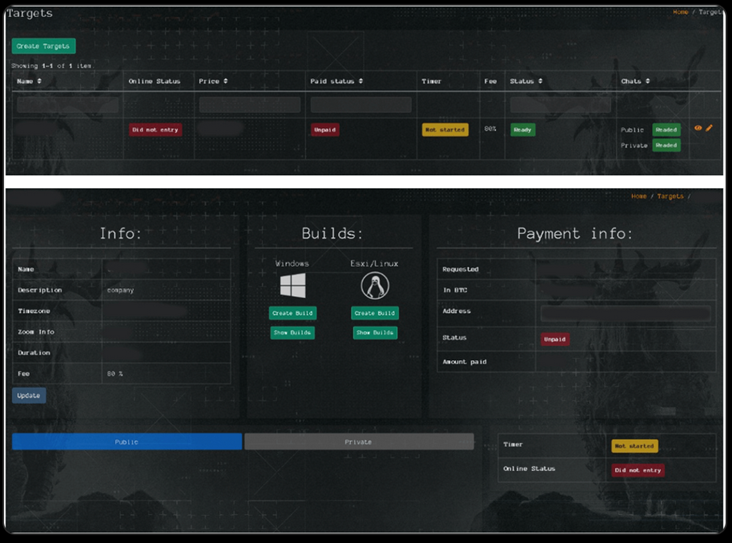

Lorsque le nouvel affilié se connecte sur la plateforme de Qilin, il se retrouve face à un site web contenant 6 sections : Targets, Blogs, Stuffers, News, Payments, FAQ

Section 1 : Targets

Cette section permet de générer une nouvelle attaque contre une Entreprise grâce à un Builder qui paramètre le ransomware :

- Nom de l'entreprise attaquée

- Montant de la rançon demandée

- Temps d'attente pour la rançon

- Analyse financière de l’entreprise

- Contenu de la note du Ransomware

- Liste des dossiers, fichiers et extensions à passer

- Liste des processus et services à arrêter

- Récupération des login/mot de passe des comptes

- Type de chiffrement à appliquer

- Extension des fichiers chiffrés

- etc.

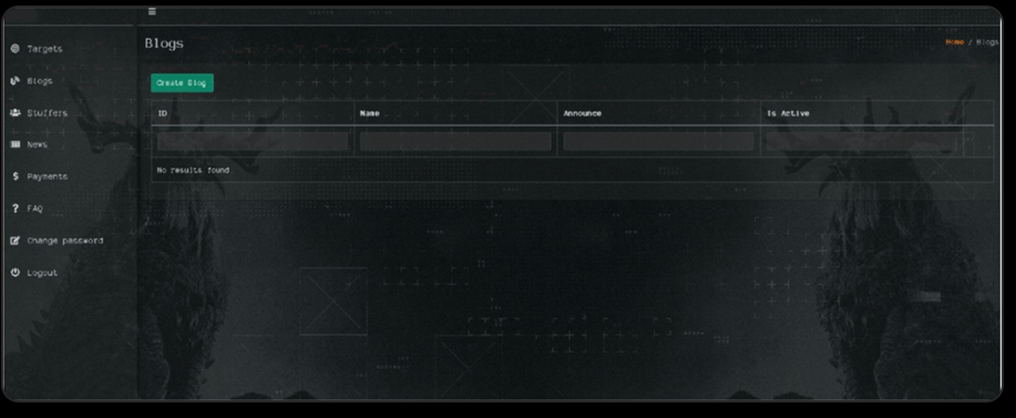

Sections 2 : Blogs

Cette section permet de créer des articles de blog contenant des informations à propos des entreprises attaquées qui n'ont pas payées la rançon. Le blog permet aussi d'échanger avec la victime.

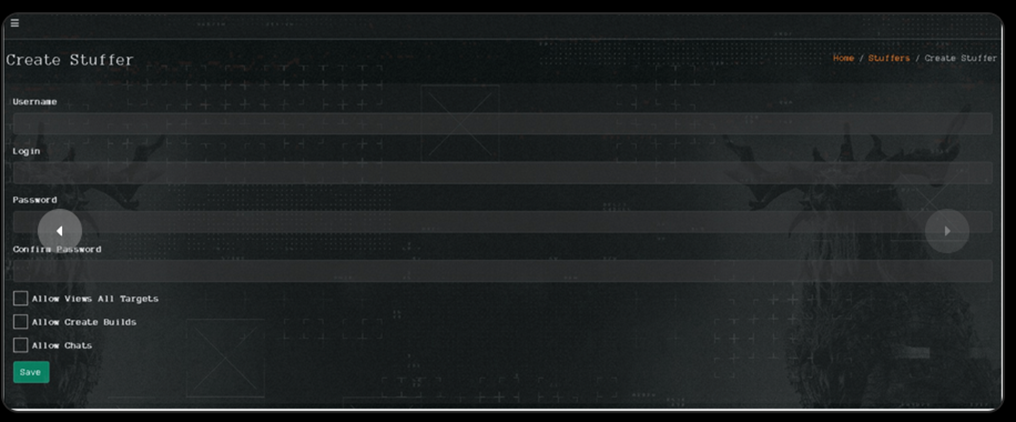

Section 3 : Stuffers

Cette section permet de gérer les droits d'accès à la plateforme d'administration.

Section 4 : News

Cette section permet normalement à Qilin d'envoyer des notes de mises à jour à leurs utilisateurs pour les tenir au courant des dernières nouveautés mais cette section était vide pour Group-IB.

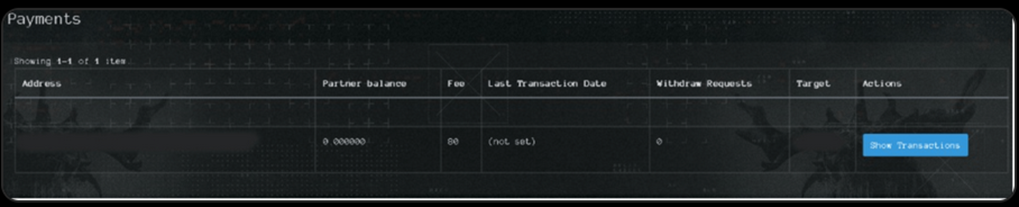

Section 5 : Payments

Cette section regroupe les portefeuilles (wallets car on paye en Bitcoin) de l'attaquant avec la liste des transactions, les frais associés et la possibilité de réaliser une retrait.

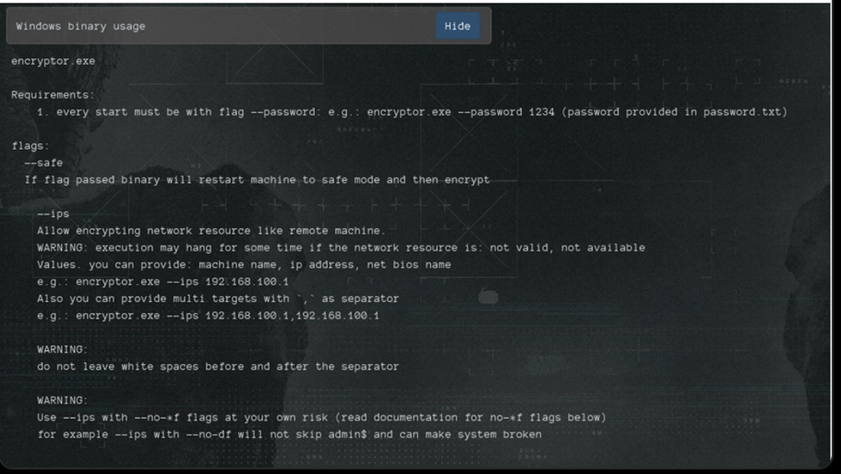

Section 6 : FAQ

Enfin, que serait un produit Saas sans un bon support client ! Alors voici une FAQ mise à disposition par Qilin afin de fournir des informations sur les types d’infections, l’utilisation du malware, les cibles, etc.

Source : https://www.group-ib.com/blog/qilin-ransomware/

💌 Vous aimez l'article que vous avez lu ?

Pensez à vous inscrire et découvrez d'autres articles seulement visibles pour la communauté ! Et en bonus, un nouvel article chaque dimanche ! 😀