Les attaques en milieu industriel

Les Entreprises du secteur industriel sont confrontées à des problématiques particulières concernant leur système d'information. Généralement, elles ont des réseaux dits "industriels" sur lesquels sont connectés des machines, des automates ou des capteurs qui peuvent émettre de l'information ou bien en recevoir.

Là ou le bas blesse, c'est qu'une attaque sur de tels systèmes peut avoir des conséquences désastreuses (telle que l'attaque subit par Colonial Pipeline en 2021).

Pour se prémunir de ce type d'attaque, il existe un moyen simple : ajouter un Air Gap mais pour autant, le risque n'est pas nul et c'est ce que nous allons découvrir aujourd'hui !

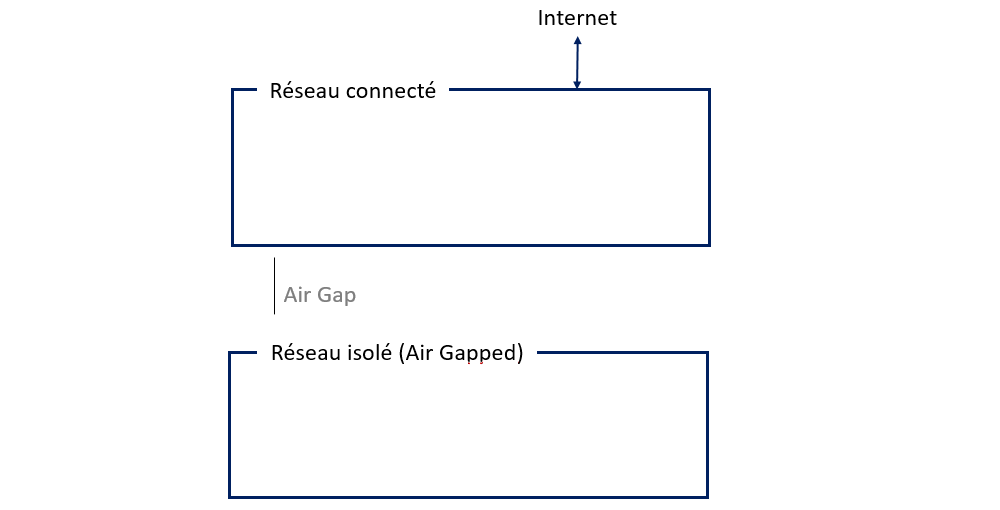

Le principe du Air Gap

Le principe du Air Gap consiste à isoler physiquement un réseau sensible pour limiter son exposition et les attaques qu'il peut subir.

Mais ce système n'est pas infaillible et présente quelques failles exploitées par les attaquants qui regorgent d'inventivité.

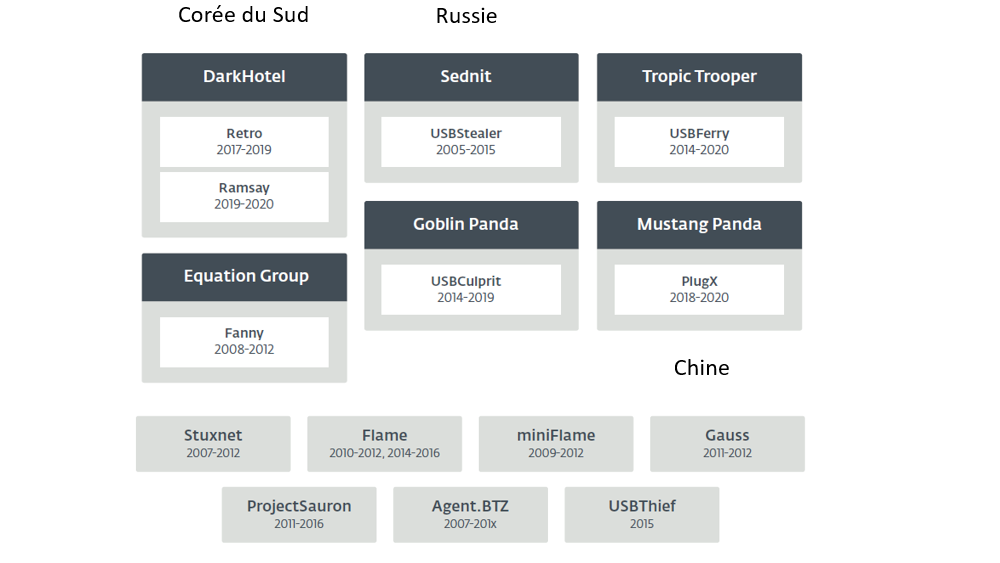

La société ESET qui édite des solutions antivirus a publié un livre blanc sur ce type d'attaques. A date, 17 virus ont été créés spécifiquement pour les réseaux Air Gap et ont été identifiés et documentés publiquement.

Ils permettent de réaliser de l’espionnage industriel avec comme vecteur d’attaque principal et système de transmission le support amovible.

Le profil des attaquants

Tous les acteurs font partie de la catégorie APT (Advanced Persistent Threat) avec des attaques complexes et sophistiquées.

Ces groupes sont généralement étatiques notamment au vu des capacités de ces virus qui nécessitent des moyens conséquents pour les concevoir.

Ils servent tous un but commun : l’espionnage tel que le virus Flame, avec parfois des capacités de sabotage tel que le virus Stuxnet.

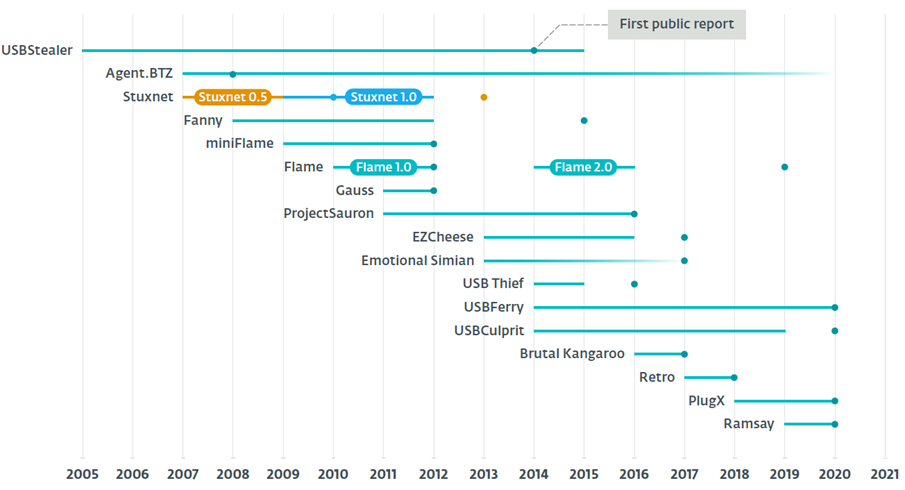

L'historique des attaques

Cette timeline montre deux points importants :

- La majorité des virus étaient actifs bien avant d’avoir été identifiés, analysés et révélés publiquement

- Dans la plupart des cas, dès qu’ils ont été reportés publiquement, ces virus ont été abandonnés par les attaquants

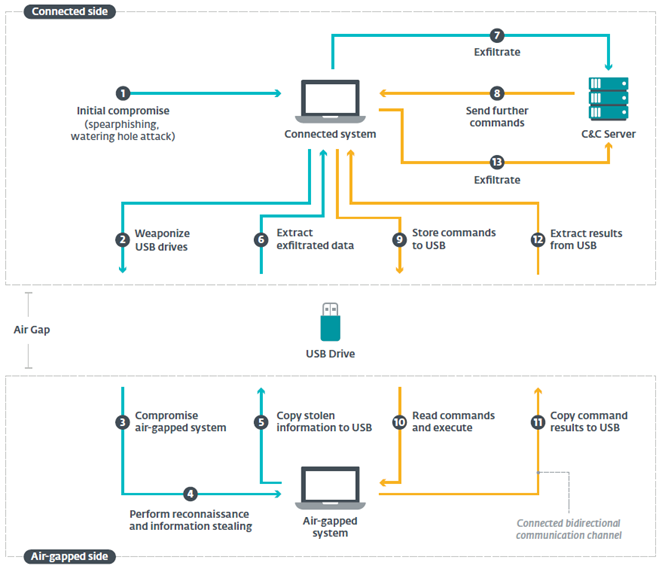

Anatomie des frameworks en Air Gap

L'objectif de ces frameworks est de réussir à établir un dialogue entre un équipement situé sur un réseau isolé d'internet et un attaquant situé sur l’internet mondial.

ESET distingue deux types de frameworks :

- Les Frameworks Online qui ont pour vecteur d'attaque un intermédiaire de type Phishing ou BadUSB

- Les Frameworks Offline qui ont pour vecteur d'attaque un intermédiaire physique (une personne qui va directement sur le terrain)

Principe de fonctionnement d'un virus Air Gap

Voici les grandes étapes d'une attaque Air Gap Online :

- Contamination d’un poste sur le réseau de l’entreprise

- Une clé USB branchée sur le poste est infectée

- La clé infectée est branchée sur l’équipement isolé

- Le virus lance une commande de reconnaissance de l’équipement

- Les informations sont copiées sur la clé infectée

- La clé infectée est branchée sur le poste contaminé

- Les données sont exfiltrées et envoyées par internet à l’attaquant

- L’attaquant analyse les données et envoie une nouvelle commande sur le poste contaminé

- La commande est stockée sur la clé

- La clé infectée est connectée sur l’équipement et la commande stockée est exécutée

- Le retour de la commande est stocké dans la clé

- La clé est connectée au poste contaminé

- Les données sont exfiltrées par internet vers l’attaquant

Les fonctionnalités principales

Parmi les fonctionnalités les plus représentées dans un virus Air Gap, on retrouve les éléments suivants :

- La persistance via l'installation sur la machine cible ou l'exécution depuis le support amovible

- L'analyse avec la récupération d'informations sur l'équipement (marque, modèle, OS, etc.)

- La reconnaissance avec l'exploration du réseau et des tests de vulnérabilités

- L'exfiltration avec le vol de données de manière secrète et cachée

- Le sabotage via l'injection ou la destruction de données

- La propagation dans le réseau Air Gap

Comment se prémunir d'une attaque Air Gap

Il est possible de mettre en oeuvre certaines protections afin de limiter les risques mais les solutions proposées reposent (comme souvent) sur l'hygiène et la discipline des personnes qui interviennent sur les équipements.

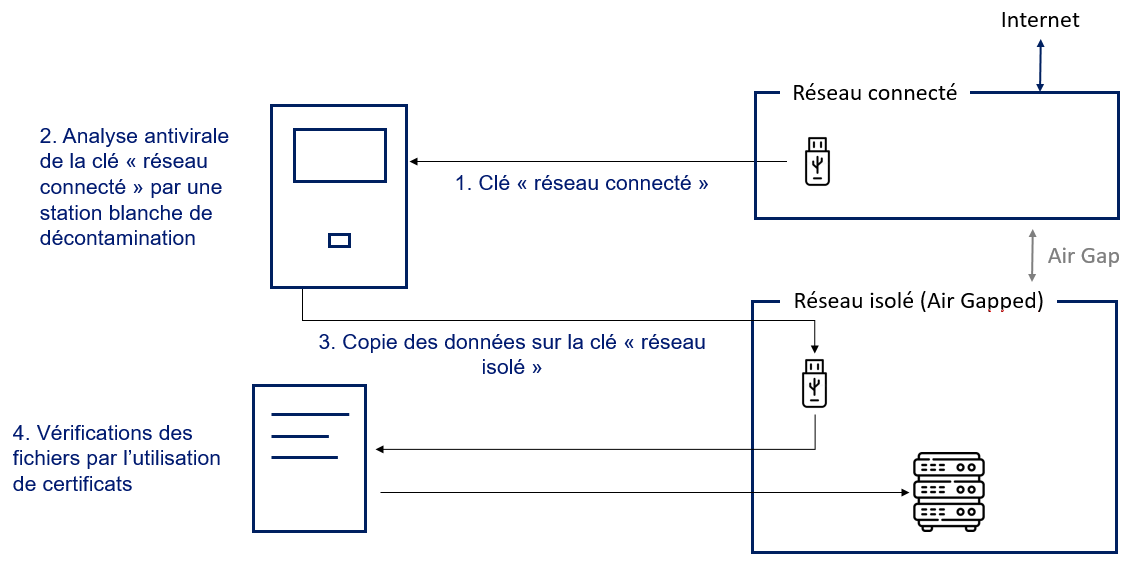

Avoir des supports amobiles dédiés

La première solution consiste à considérer chaque réseau tel qu'il est à savoir un réseau distinct. Cela signifie qu'il faut également avoir un support amovible distinct. Si vous devez transférer de l'information d'un réseau connecté à un réseau isolé ou inversement, vous devez avoir un support amovible dédié au réseau connecté et un autre dédié au réseau isolé.

Un support amovible dédié par réseau

Et vous allez me dire : comment est-ce que l'on passe l'information entre les deux supports amovibles ? C'est là qu'entre en jeu la station blanche de décontamination.

Passer par une station blanche

La station blanche permet d'éradiquer la majorité des virus grand public et donc de se prémunir des attaques de type "vers" qui se propagent de support en support.

Transférer seulement les données nécessaires à l'activité

Certaines stations blanches proposent comme fonctionnalité la possibilité de transférer des données choisies par l'utilisateur d'un support A vers un support B en réalisant au passage une analyse antivirale.

Si vous n'avez pas de station blanche à disposition, vous pouvez simplement mettre en place un PC déconnecté du réseau avec un antivirus (à jour - à la main 🤷).

Chiffrer les données

La dernière solution et de chiffrer les données à transférer à l'aide d'un certificat à clé publique / privée.

En considérant que la personne qui vous a transmis l'information est une source fiable, si celle-ci chiffre les données à l'aide d'une clé publique, vous êtes assuré de répondre aux 5 objectifs du certificat :

- L'authenticité

- La non-répudiation

- L'intégrité

- L'infalsifiablité

- La non-réutilisabilité

Et dans la mesure où seule la machine cible détient la clé privée, elle sera seule en capacité de déchiffrer les données.

En bref

Les attaques en Air Gap existent et sont dangereuses mais il existe des contremesures efficaces à condition de les mettre en oeuvre correctement.

Ces contremesures ont des objectifs multiples :

- Un support dédié qui permet d'éviter les virus de type "vers" qui se propagent de clés en clés

- Une station blanche qui permet de limiter la copie de fichiers au strict nécessaire

- Une station blanche qui réalise des analyses antivirales permet de se prémunir des attaques courantes et connues

- L'utilisation d'un système de chiffrement asymétrique qui permet de répondre aux 5 objectifs du certificat : authenticité, non-répudiation, intégrité, infalsifiablité, non-réutilisabilité

💌 Vous aimez l'article que vous avez lu ?

Pensez à vous inscrire et découvrez d'autres articles seulement visibles pour la communauté ! Et en bonus, un nouvel article chaque dimanche ! 😀