Étude de cas - Phishing avec l'attaque par homographe

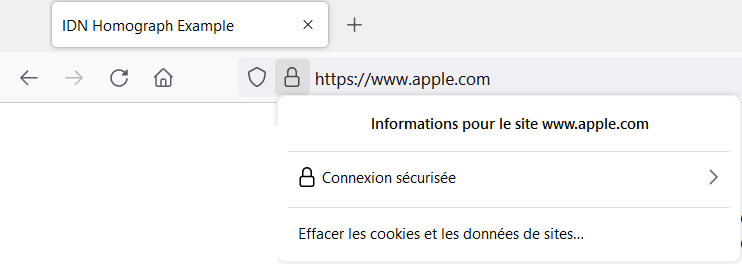

Malgré le fait que la barre d'URL affiche www.apple.com, il ne s'agit pas du véritable site d'Apple.

La question est : comment cela est-il possible ?

Une histoire de PunyCode

PunyCode est une syntaxe de codage conçue pour être utilisée avec les noms de domaine étrangers ; comprenez avec une alphabet différent du nôtre. Il permet la transformation du nom de domaine en un texte alternatif composé seulement de caractères ASCII. Par exemple, le domaine "xn–s7y.co" équivaut à "短.co".

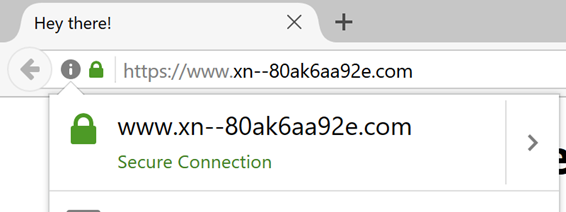

PunyCode permet d’enregistrer un nom de domaine avec des caractères étrangers (cyrillique) mais chaque caractère sera interprété par le navigateur en ASCII

L'attaque par homographe

Du point de vue de la sécurité, les noms de domaine comprenant des caractères Unicode peuvent être problématiques car nombre de ces caractères sont difficiles à distinguer des caractères ASCII courants.

Il est ainsi possible d'enregistrer des domaines tels que "xn–pple-43d.com", qui équivaut à "apple.com". Cela peut ne pas être évident à première vue, mais "apple.com" utilise le "а" cyrillique (U+0430) plutôt que le "a" ASCII (U+0061).

C'est ce qu'on appelle une attaque par homographe.

Les protections sur les navigateurs

Aujourd'hui la plupart des navigateurs n'affichent plus le PunyCode mais simplement les caractères enregistrés du nom de domaine.

Mais il reste encore quelques réfractaires tel que Firefox ! Mais heureusement il existe un moyen de limiter l'exposition à cette attaque :

Dans la barre d'URL, tapez :

about:configRecherchez la propriété

network.IDN_show_punycodePassez la variable à

trueEt vous voilà protégé ! 🎉

💌 Vous aimez l'article que vous avez lu ?

Pensez à vous inscrire et découvrez d'autres articles seulement visibles pour la communauté ! Et en bonus, un nouvel article chaque dimanche ! 😀